8 راهکار امنیتی برای ایمن نگه داشتن اطلاعات در سازمانها

۱۴۰۲-۰۵-۰۷

EDR چیست و چگونه کار می کند؟

۱۴۰۲-۰۶-۱۶کشف ۴ بدافزار که بانکهای ایرانی را هدف قرار دادهاند

بانک مرکزی و سه بانک دیگر ایرانی ملت، صادرات و رسالت طبق اعلام محققان شرکت امنیت سایبری Sophos X-Ops مورد حمله بدافزارها قرار گرفتهاند. بررسیهای این شرکت امنیتی نشان میدهد که ۴ مدل بدافزار با کپی برداری از اپهای پرداختی این بانکها و کپی برداری یا سرقت گواهیهای صادر شده از سوی آنها سعی کردهاند تا کاربران این بانکها را مورد حمله قرار دهند.

به گزارش پیوست، طی تحقیقی که اخیرا برای بدافزارهای تلفن همراه، توسط محققان Sophos X-Ops از شرکت SophosLabs انجام شده است، این بدافزارها، مشتریان چندین بانک ایرانی را هدف قرار دادهاند و به دنبال اطلاعات و دادههای آنان هستند.

اکثر این برنامهها با استفاده از گواهیهای مشابه منتشر شده در نسخه اصلی اپلیکیشنهای بانکی که احتمالا دزدیده شده، امضا میشوند و خدمات بانکی مختلفی را ارائه میدهند. این بدافزارها، بانکهای ملت، رسالت، صادرات و بانک مرکزی ایران را هدف قرار داده است.

این اپلیکیشنها که طی فاصله زمانی ماه دسامبر ۲۰۲۲ تا مه ۲۰۲۳ جهت دانلود در دسترس بودند، اطلاعات ورود به فضای بانکداری اینترنتی و جزئیات کارتهای بانکی را جمعآوری کردهاند. این برنامهها حتی از چندین قابلیت دیگر مانند پنهان کردن آیکون برای حفظ امنیت و رهگیری پیامکهای ورودی که در راستای طرح احراز هویت چندعاملی توسط خود بانکها مورد استفاده قرار میگیرد، استفاه کردند.

در حالی که انتظار میرفت این بدافزارها صرفا برای نسخه موبایل طراحی شود، چندین مورد عجیب یافت شد که فقط برای نسخههای موبایل نیستند. این شرکت امنیت سایبری احتمال داده است که اگر با این بدافزار برخورد نشود احتمال دارد که در آینده تمامی بانکها و حتی صرافیهای رمزارزی را نیز در برگیرد. به نظر میرسد این بدافزار از طریق کانالهای غیررسمی توسط مخاطبان و کاربران نصب میشود.

نصب و راهاندازی

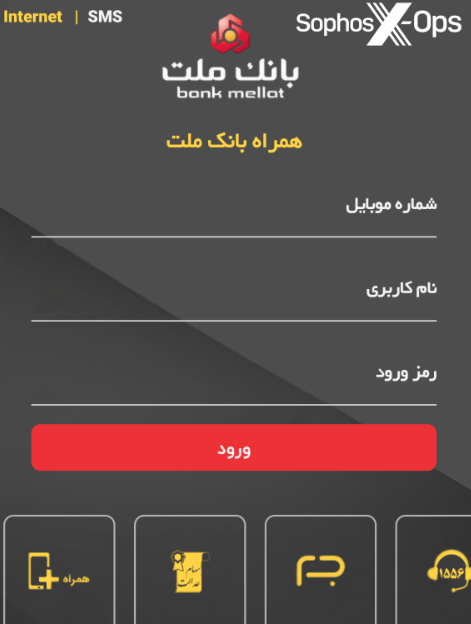

سازوکار بدافزارها این چنین است که فضایی تقریبا یکسان با نسخه بانکداری الکترونیکی خود بانک را نمایش میدهد. تمام جزئیات به درستی، سر جای خود قرار گرفته است و خدمات ارائه شده همان خدماتی است که از سمت خود بانک به مشتریان ارائه میشود. در واقع، امکان تشخیص جعلی بودن و کلاهبرداری در این شرایط برای کاربرانی که به فضای اپلیکیشن بانکی که مدام از آن استفاده کردهاند، دشوار است.

نحوه ورود به این بدافزارها، یا از طریق دانلود اپلیکشین مربوطه که در فروشگاههای اینترنتی غیر معتبر موجود است اتفاق میافتد یا از طریق لینکهایی که به افراد فرستاده میشود.

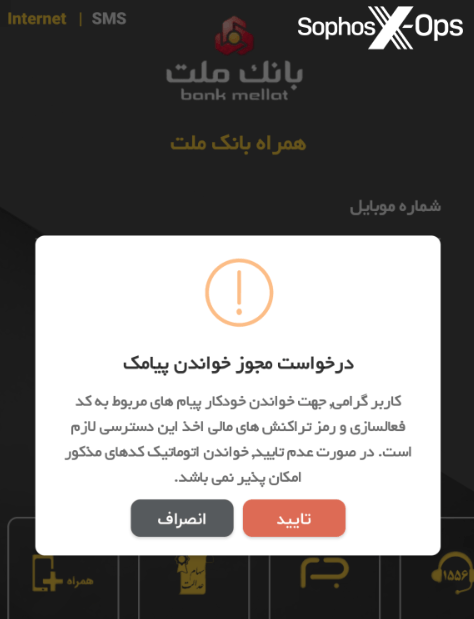

پس از نصب، اپلیکیشن پیامی را به کاربر نمایش میدهد که از او میخواهد اجازه خواندن پیامکها را صادر کند.

سپس، برنامه گفتوگو استاندارد اندروید را برای درخواست مجوز، نمایش میدهد.

جمعآوری دادهها

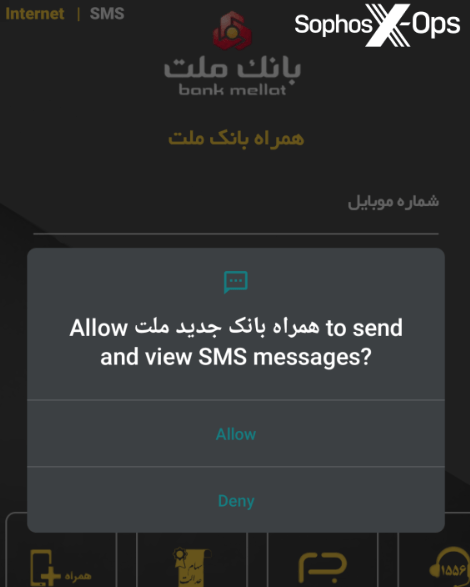

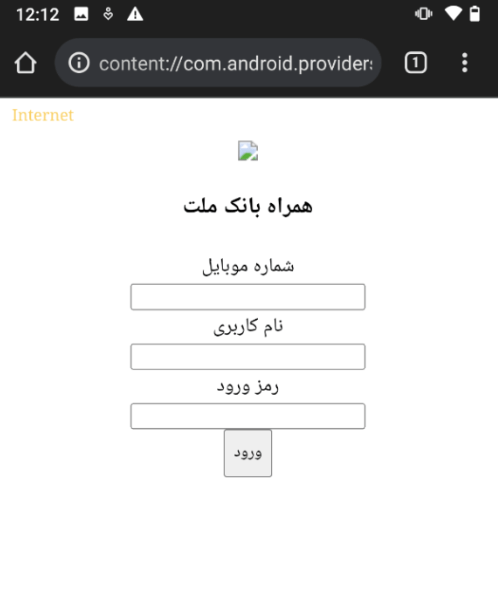

پس از این که کاربر، مجوزها را تایید کرد، صفحهای با عنوان ورود به سیستم برای او نمایان میشود.

این صفحه ورود، شماره موبایل، نام کاربری و رمز ورود کاربر را درخواست میکند. لینک سمت چپ، قسمت پایین آیکون «لاگین» کاربر را از طریق کروم به وبسایت قانونی و اصلی بانک ملت هدایت میکند. بقیه لینکها یا هر ورودی و خروجی به خارج از این صفحه یا غیرفعالاند یا ساختگی هستند و هیچ عملکرد بهخصوصی ندارند.

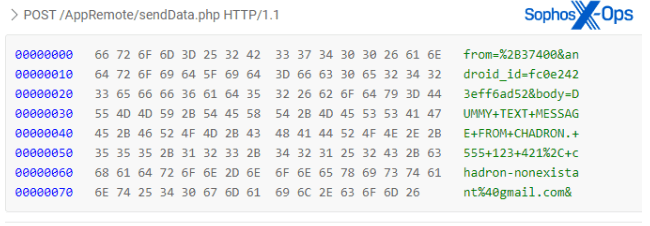

هنگامی که کاربر، اعتبارنامه را تکمیل میکند، بدافزار، اطلاعات را به یک سرور C2 ارسال میکنند و از کاربر تاریخ تولدش را سوال میکنند که این نیز به عوامل تهدید فرستاده میشود. سرور فرمان و کنترل (C2) ابزار اصلی هکرها در راه اندازی و کنترل حملات سایبری است. حملهکنندهها از این سرورها استفاده میکنند و پیامی برای شروع حمله به بدافزارهای خود میفرستند همچنین از این سرورها برای توزیع برنامههای مخرب و اسکریپتها استفاده میشود.

این برنامهها به گونهای طراحی شدهاند که پس از دریافت اطلاعات جهت جلوگیری از شناسایی، پیام خطایی را نمایش داده و اطلاع میدهند که درخواست شما برای بانک ارسال شده است و حساب بانکی شما ظرف مدت ۲۴ساعت فعال خواهد شد.

توزیع و کنترل

نسخههای قانونی این برنامهها در کافهبازار موجود است و میلیونها بار دانلود شده است. از سوی دیگر این برنامههای جعلی که به دفعات زیاد دانلود میشود، از طریق تعداد زیادی دامنه نسبتا جدید در دسترس بودند که برخی از آنها به عنوان سرورهای C2 نیز بهکار گرفته میشدند. علاوهبر این برخی از این دامنهها، صفحات فیشینگ HTML است که برای سرقت اعتبار از کاربران تلفن همراه از آن استفاده میشد.

هنوز هم مشخص نیست که عوامل این تهدید، چگونه میتوانند کاربران را متقاعد به دانلود این اپلیکیشنها از این دامنهها کنند. کمپین مشابه بدافزار بانکی از فیشینگ پیامکی(Smishing) با لینک به برنامههای جعلی استفاده میکنند.

اکنون برخی از دامنههایی که میزبان این برنامه بودند، دیگر در دسترس نیستند و به اصطلاح مردهاند و برخی دیگر از دامنههای C2 هنوز فعالاند. در رابطه با مکانیزم C2 این کمپین از دو روش استفاده میکند. این بدافزارها برای ارسال اعتبارنامهها و دادههای به سرقت رفته به عاملین آن، به ارتباط C2 به HTTPS متکی هستند.(اگرچه در برخی موارد این HTTP ساده است و اعتبارنامه های دزدیده شده را برای مصالحه بیشتر در حین انتقال باز می گذارد)

با این حال، برای برخی از اقدامات مانند پنهان کردن آیکون یا بازیابی SMS، بدافزارها از پیامرسان ابری Firebase (FCM) استفاده میکند. این برنامه یک کتابخانه میان پلتفرمی، محصول گوگل است که به برنامهها اجازه میدهد تا محتواهایی با حداکثر اندازه ۴۰۰۰بایتی را در فضای ابری ارسال و دریافت کنند.

این قابلیت، دو مزیت را در اختیار عاملان تهدید قرار میدهد؛ یک اینکه آنها را قادر میسازد تا فعالیت C2 خود را در ترافیک مورد نظر اندروید پنهان کنند و اینکه از اعتبار و انعطافپذیری سرویسهای مبتنی بر فضای ابری استفاده کنند.

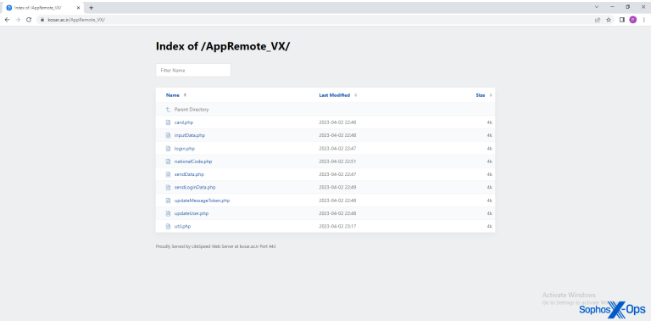

در طول تحقیقات، این نتیجه نیز حاصل شد که به نظر میرسد یکی از سرورهای C2، در معرض خطر باشد. مجتمع آموزش علوم اسلامی کوثر که در حال حاضر همچنان میزبان کد C2 پشتیبان در قالب چندین فایل PHP است و نشان میدهد عوامل تهدید ممکن است وبسرور این مجتمع آموزشی را به خطر انداخته باشد تا از آن به عنوان سرور C2 استفاده کنند.

همچنین به دست آمده است که یکی دیگر از سایتهایی که زمینه تهدید آنها فراهم است، سایت غیر رسمیای باشد که محتوای زیادی برای مخاطبان دارد.

بهطور کلی میتوان گفت که هر چند این بدافزارها، قابلیتهای قابل توجهی ندارند و چندین نشانه از نسخه اصلی اپلیکیشنهای بانک مانند رهگیری پیامکها و مخفی کردن آیکونها را در خود جای داده اند اما واقعیت آن است که مشتریان بانکی را هدف قرار دادهاند و لیست و کدهای بهکارگرفته شده در این بدافزار مشخص میکند که ممکن است در آینده آنها بازار بزرگتری از بانکها و صرافیهای رمزارزی را مورد هدف قرار دهند.