بررسی استانداردهای CVE و CVSS در شناسایی و ارزیابی آسیبپذیریها

۱۴۰۳-۰۸-۲۱

بررسی نسخه CVSSv4 در ارزیابی آسیب پذیریها

۱۴۰۳-۰۸-۲۱سیستم امتیازدهی مشترک آسیبپذیریها (CVSS) یکی از استانداردهای جهانی برای ارزیابی و اندازهگیری شدت آسیبپذیریهای امنیتی در نرمافزارها و سیستمهای اطلاعاتی است. نسخه جدید این سیستم، CVSSv3 در مقایسه با CVSSv2 تغییرات قابلتوجهی داشته که باعث بهبود دقت و افزایش انعطافپذیری در ارزیابی آسیبپذیریها شده است. این نسخه تلاش دارد تا با توجه به مشکلات و محدودیتهای نسخه قبلی، به سازمانها کمک کند تا با دقت بیشتری تهدیدهای امنیتی را شناسایی و مدیریت کنند.

تغییرات اصلی در CVSSv3 نسبت به CVSSv2

1. حذف Temporal Score

در CVSSv3، امتیاز موقت (Temporal Score) که در نسخه قبلی برای در نظر گرفتن زمان کشف و رفع آسیبپذیری استفاده میشد، حذف شده است. در نسخه جدید تمرکز بیشتر بر ارزیابی ذاتی آسیبپذیری قرار دارد و عوامل زمانی که ممکن است بر بهرهبرداری از آسیبپذیری تاثیر بگذارند، در نظر گرفته نمیشود.

2. تغییر در Base Score

امتیاز پایه (Base Score) در CVSSv3 با تغییراتی همراه شده است. این امتیاز اکنون به دقت بیشتری به ارزیابی سه فاکتور محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسیپذیری (Availability) اطلاعات میپردازد. این تغییرات به ارزیابی دقیقتر تأثیرات یک آسیبپذیری کمک کرده و باعث شفافتر شدن امتیازدهی میشود.

3. تقسیم امتیاز Exploitability

در CVSSv3، امتیاز Exploitability به دو بخش تقسیم شده است:

- Exploitability Potential: به بررسی امکان استفاده احتمالی از آسیبپذیری میپردازد.

- Exploitability Current: این بخش مربوط به بهرهبرداریهای جاری از آسیبپذیری است.

4. تقسیم امتیاز Impact

امتیاز Impact (تأثیر) نیز در این نسخه به دو بخش تقسیم شده است:

- Impact Base: این امتیاز به بررسی تأثیر اولیه آسیبپذیری بر سیستم میپردازد.

- Impact Modified: این بخش تاثیرات تعدیل شده بر اساس شرایط محیطی خاص هر سازمان را در نظر میگیرد.

5. حذف اصطلاح Critical

در CVSSv3، اصطلاح “Critical” که در نسخه قبلی برای نشان دادن آسیبپذیریهای بسیار خطرناک استفاده میشد، حذف شده است. در نسخه جدید، بالاترین سطح خطر با عبارت “High Severity” نمایش داده میشود که به استانداردسازی و سادهتر شدن ارزیابیها کمک میکند.

ساختار CVSSv3

از سه گروه امتیاز اصلی تشکیل شده است که هر یک بخش مهمی از فرآیند ارزیابی را پوشش میدهند:

1. Base Score

این امتیاز بر اساس ویژگیهای ذاتی یک آسیبپذیری و تأثیر آن بر فاکتورهای امنیتی مهم مانند محرمانگی، یکپارچگی و در دسترس بودن اطلاعات محاسبه میشود. محیط خاص عملیاتی در این ارزیابی لحاظ نمیشود و تمرکز بر ارزیابی آسیبپذیری در شرایط کلی است.

2. Environmental Score

این امتیاز اختیاری است و به سازمانها اجازه میدهد تا تأثیر یک آسیبپذیری را در محیط عملیاتی خود در نظر بگیرند. با استفاده از این امتیاز، سازمانها میتوانند نتایج ارزیابی را بر اساس شرایط خاص خود و میزان اهمیت هر فاکتور برای خود، تنظیم کنند.

3. Exploitability Score

این امتیاز از ترکیب Base Score و Environmental Score به دست میآید و سطح بهرهبرداری احتمالی از آسیبپذیری را نشان میدهد. این امتیاز به سازمانها کمک میکند تا اولویتبندی بهتری برای رفع آسیبپذیریها انجام دهند.

مزایای CVSSv3

1. استانداردسازی

CVSSv3 یک روش یکپارچه برای ارزیابی آسیبپذیریها ارائه میدهد که امکان مقایسه دقیقتر و جامعتر از منابع مختلف را فراهم میکند. این استانداردسازی باعث میشود که سازمانها از یک سیستم یکپارچه برای ارزیابی و مدیریت آسیبپذیریهای خود استفاده کنند.

2. انعطافپذیری

این نسخه به سازمانها این امکان را میدهد که ارزیابیها را بر اساس نیازهای امنیتی خاص خود تنظیم کنند. امتیاز محیطی به سازمانها این امکان را میدهد که براساس شرایط ویژه عملیاتی خود، آسیبپذیریها را اولویتبندی کنند و منابع خود را به صورت بهینه برای مدیریت این آسیبپذیریها تخصیص دهند.

3. شفافیت

CVSSv3 جزئیات دقیق و شفافتری از نحوه محاسبه امتیازها ارائه میدهد که این امر باعث اعتماد بیشتر به نتایج ارزیابیها میشود. همچنین، شفافیت در این سیستم به سازمانها کمک میکند تا بهتر بفهمند چرا و چگونه یک آسیبپذیری امتیاز مشخصی گرفته است.

محدودیتهای CVSSv3

1. پیچیدگی

با وجود مزایای زیاد، سیستم امتیازدهی CVSSv3 نسبت به CVSSv2 پیچیدهتر است. این پیچیدگی میتواند برای کاربران جدید یا افرادی که تجربه کمی در امنیت سایبری دارند، چالشبرانگیز باشد و نیاز به آموزش و مهارت بیشتری برای استفاده بهینه از این سیستم را دارد.

2. محدودیتهای امتیاز محیطی

محاسبه دقیق امتیاز محیطی ممکن است برای برخی سازمانها چالشبرانگیز باشد و نیاز به ارزیابی دقیقتر و شناخت کامل از محیط عملیاتی داشته باشد. این موضوع میتواند برای سازمانهای کوچکتر با منابع محدود دشوار باشد.

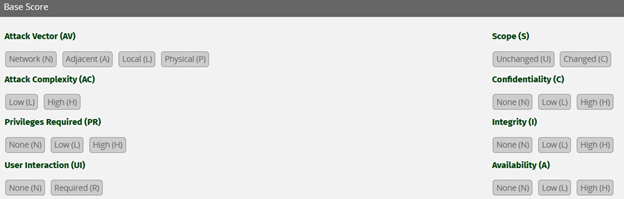

متریکهای اصلی در محاسبه Base Score

Base Score (امتیاز پایه)

این بخش، معیارهای اصلی و ذاتی یک آسیبپذیری را ارزیابی میکند:

- Attack Vector (AV): این معیار نشان میدهد که مهاجم برای بهرهبرداری از آسیبپذیری به چه نوع دسترسی نیاز دارد.

Network (N): آسیبپذیری از طریق شبکههای دیگر مانند اینترنت قابل بهرهبرداری است.

Adjacent (A): مهاجم باید به شبکه محلی هدف دسترسی داشته باشد.

Local (L): بهرهبرداری فقط از طریق دسترسی مستقیم به سیستم امکانپذیر است.

Physical (P): مهاجم نیاز به دسترسی فیزیکی دارد (مثلاً دستکاری سختافزاری).

- Attack Complexity (AC): این معیار نشان میدهد که بهرهبرداری چقدر به شرایط خاص وابسته است.

Low (L): شرایط خاصی لازم نیست و مهاجم به راحتی میتواند بهرهبرداری کند.

High (H): نیاز به شرایط خاص یا محیطی دارد که خارج از کنترل مهاجم است.

- Privileges Required (PR): این معیار سطح دسترسی مورد نیاز مهاجم را نشان میدهد.

None (N): مهاجم بدون دسترسی خاصی میتواند حمله را انجام دهد.

Low (L): دسترسی محدود (مثلاً دسترسی کاربر عادی) لازم است.

High (H): نیاز به دسترسی مدیریتی یا بالاتر دارد.

- User Interaction (UI): این معیار مشخص میکند که آیا حمله نیاز به اقدام خاصی از سوی کاربر دارد.

None (N): حمله به تنهایی و بدون نیاز به کاربر رخ میدهد.

Required (R): کاربر باید اقدام خاصی (مانند باز کردن یک فایل آلوده) انجام دهد.

- Scope (S): این معیار نشان میدهد که آیا آسیبپذیری فقط روی سیستم هدف تاثیر میگذارد یا سایر سیستمها نیز تحت تأثیر قرار میگیرند.

Unchanged (U): اثر آسیبپذیری محدود به سیستم هدف است.

Changed (C): آسیبپذیری روی سیستمهای دیگر نیز تاثیر میگذارد.

- Confidentiality (C) ،Integrity (I) و Availability (A): این سه متریک به ترتیب تاثیر آسیبپذیری بر اطلاعات، صحت و در دسترس بودن آنها را ارزیابی میکنند.

High (H): تاثیر منفی قابل توجه.

Low (L): تاثیر کم.

None (N): هیچ تاثیری ندارد

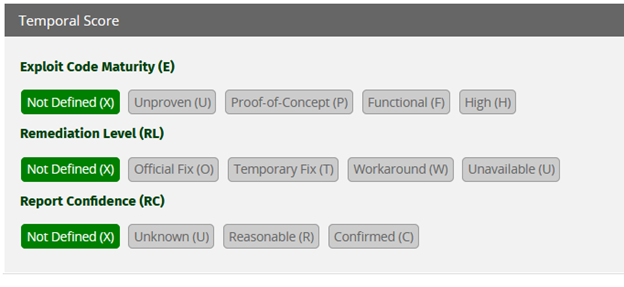

Temporal Score (امتیاز موقتی)

این بخش، وضعیت فعلی آسیبپذیری را در نظر میگیرد و به بررسی دسترسی و کارایی ابزارهای سوءاستفاده میپردازد:

- Exploit Code Maturity (E): این معیار احتمال وجود کدهای سوءاستفاده یا ابزارهای قابل دسترس را نشان میدهد.

High (H): کد سوءاستفاده بهصورت عمومی و موثر در دسترس است.

Functional (F): کد سوءاستفاده در بیشتر شرایط قابل استفاده است.

Proof-of-Concept (P): یک نمونه آزمایشی موجود است، اما برای بسیاری از سیستمها عملی نیست.

Unproven (U): ابزار یا کدی برای سوءاستفاده عمومی نیست.

Not Defined (X): این متریک روی امتیاز تاثیر نمیگذارد.

- Remediation Level (RL): این معیار به راحتی رفع آسیبپذیری توسط شرکت تولیدکننده اشاره دارد.

Official Fix (O): راهحل کامل و رسمی موجود است.

Temporary Fix (T): راهحلی موقت توسط تولیدکننده ارائه شده است.

Workaround (W): راهحلهای غیررسمی توسط کاربران یا کارشناسان ارائه شده است.

Unavailable (U): هیچ راهحلی برای رفع آسیبپذیری وجود ندارد.

Not Defined (X): این متریک روی امتیاز تاثیر نمیگذارد.

- Report Confidence (RC): این معیار نشان میدهد که چقدر میتوان به صحت گزارش آسیبپذیری اطمینان داشت.

Confirmed (C): آسیبپذیری توسط منبع معتبری تایید شده است.

Reasonable (R): اطلاعات اولیه و معتبری وجود دارد اما ممکن است ابهاماتی داشته باشد.

Unknown (U): ابهام زیادی در خصوص صحت گزارش وجود دارد.

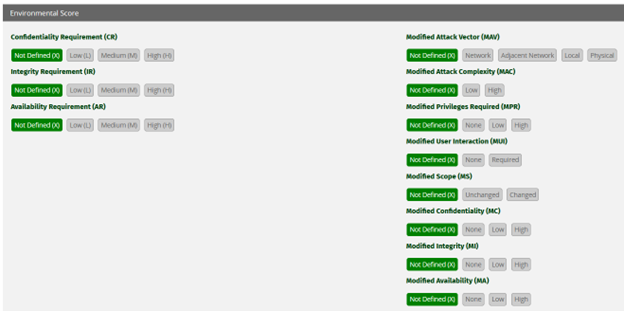

Environmental Score (امتیاز محیطی)

این بخش به تحلیلگران امنیتی کمک میکند تا اهمیت آسیبپذیری را برای سازمان خود با توجه به اهمیت داراییهای تحت تاثیر تنظیم کنند. سه معیار اصلی در این بخش عبارتاند از:

- Confidentiality Requirement (CR) ،Integrity Requirement (IR) و Availability Requirement (AR): برای هر یک از این معیارها میتوان سطح اهمیت را تعیین کرد:

High (H): تاثیر بر این بخش از داراییهای سازمان بسیار مهم است.

Medium (M): تاثیر بر این بخش مهم است اما نه به اندازه سطح بالا.

Low (L): تاثیر کمی بر این بخش دارد و آسیبپذیری در این مورد اهمیت کمی دارد.

این معیارها به تحلیلگران و مدیران امنیتی کمک میکند تا با توجه به نیازهای امنیتی سازمان خود، به ارزیابی و اولویتبندی آسیبپذیریها بپردازند و برای رفع آنها برنامهریزی کنند.

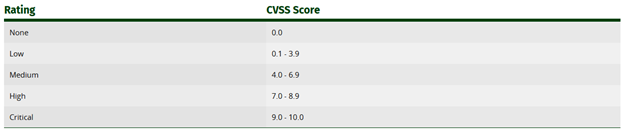

در نهایت بازه بندی Score مورد نظر در این ورژن بدین شکل خواهد بود:

نسخه CVSSv3.1

نسخه CVSSv3.1 بهمنظور بهبود شفافیت و رفع ابهامات موجود در CVSSv3.0 منتشر شده است. این نسخه با اصلاح برخی معیارها و بهروزرسانی تعاریف، تجربه کاربری بهتری را فراهم میکند. هدف از انتشار CVSSv3.1 افزایش دقت و سهولت استفاده است، به طوری که کاربران بتوانند بهطور کارآمدتری آسیبپذیریها را ارزیابی کنند. اگرچه رابط کاربری ماشینحسابهای CVSSv3.0 و CVSSv3.1 مشابه است، اما تفاوتهای کوچک در نحوه محاسبه امتیازات ممکن است وجود داشته باشد که باعث تفاوتهای اندکی در نتایج شود.

نتیجهگیری

CVSSv3 با ارائه تغییرات کلیدی نسبت به CVSSv2، به سازمانها کمک میکند تا با دقت بیشتری آسیبپذیریها را ارزیابی و اولویتبندی کنند. این سیستم امتیازدهی به سازمانها اجازه میدهد تا براساس شرایط عملیاتی خود، تصمیمات دقیقتری برای مدیریت ریسکهای امنیتی اتخاذ کنند. با وجود پیچیدگی بیشتر نسبت به نسخههای قبلی، CVSSv3 ابزاری قدرتمند و ارزشمند برای ارزیابی ریسکهای امنیتی محسوب میشود و به سازمانها در تخصیص منابع مناسب برای رفع آسیبپذیریها کمک میکند. استفاده صحیح از این سیستم به سازمانها امکان میدهد که ریسکهای امنیتی خود را بهطور موثر مدیریت کنند و امنیت اطلاعات را در سطح بالاتری حفظ کنند.