بررسی تغییراتCVSSv3 و نقش آن در ارزیابی آسیبپذیریها

۱۴۰۳-۰۸-۲۱

شناخت انواع حملات سایبری و راههای مقابله با آنها

۱۴۰۳-۰۸-۲۶نسخه چهارم سیستم نمرهدهی آسیبپذیری مشترک (CVSSv4.0) در مقایسه با نسخه قبلی (CVSS v3.1) یک سیستم جامعتر و دقیقتر برای رتبهبندی شدت آسیبپذیریها ارائه میدهد. این نسخه با هدف بهبود دقت، جامع بودن و سهولت در ارزیابی آسیبپذیریها طراحی شده است.

تغییرات کلیدی CVSSv4.0

1. معیارهای جدید:

- حریم خصوصی آسیبدیده: این معیار حجم دادههایی را که در صورت بهرهبرداری در معرض خطر قرار میگیرند، اندازهگیری میکند.

- تأثیر بر زنجیره تأمین: این معیار میزان تأثیر سوء استفاده از آسیبپذیری بر اجزای زنجیره تامین را اندازهگیری میکند.

- محدودیتهای اجراء: این معیار سهولت یا دشواری اقدامات لازم برای کاهش یا از بین بردن آسیبپذیری را ارزیابی میکند.

2. بهروزرسانی معیارهای موجود:

- تعیین شدت آسیب پذیری: این معیار با جزئیات بیشتری نحوه سوءاستفاده از آسیبپذیری را بررسی میکند.

- دامنه: دامنه تأثیرپذیری آسیبپذیری را دقیقتر تعریف میکند.

- تأثیر: تأثیر بر محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) با جزئیات بیشتری ارزیابی میشود.

3. ساختار امتیازدهی:

فرمت امتیازدهی تغییر کرده و برای هر سطح شدت و جزئیات بیشتری ارائه شده است. همچنین رابط کاربری بهبود یافته و محاسبه امتیازات بهصورت آنلاین و آفلاین امکانپذیر است.

مزایای CVSSv4.0

- دقت بیشتر: معیارهای جدید و بهروزرسانیها باعث افزایش دقت در ارزیابی شدت آسیبپذیریها شدهاند.

- جامعیت: طیف وسیعتری از عوامل برای ارزیابی تأثیر آسیبپذیریها در نظر گرفته شده است.

- سهولت استفاده: رابط کاربری جدید، تفسیر امتیازات و محاسبات را آسانتر کرده است.

متریکها و امتیازدهی

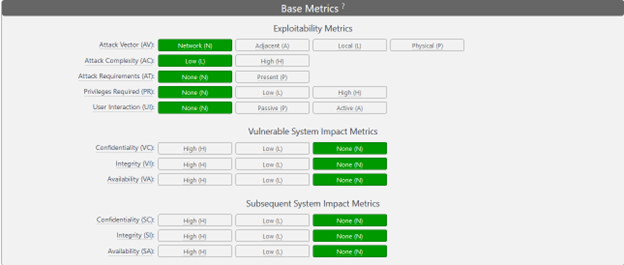

Base Metrics (متریکهای پایه)

متریکهای پایه به ویژگیهای ذاتی یک آسیبپذیری میپردازند و شامل معیارهای زیر هستند:

- Exploitability Metrics (قابلیت بهرهبرداری): این بخش شامل معیارهایی است که نشان میدهد چقدر راحت میتوان از آسیبپذیری بدون در نظر گرفتن ابزارهای خاص بهرهبرداری کرد.

Attack Vector (AV) .1: نشان میدهد که مهاجم از کجا میتواند به آسیبپذیری دسترسی پیدا کند.

Network (N): دسترسی از طریق شبکه (مثل اینترنت) ممکن است.

Adjacent (A): فقط از طریق شبکه محلی.

Local (L): نیاز به دسترسی مستقیم به سیستم.

Physical (P): نیاز به دسترسی فیزیکی.

Attack Complexity (AC) .2: مشخص میکند که آیا حمله به شرایط خاصی نیاز دارد.

Low (L): بدون نیاز به شرایط خاص.

High (H): نیازمند شرایط خاص خارج از کنترل مهاجم.

Privileges Required (PR) .3: نشان میدهد که مهاجم برای بهرهبرداری چه سطح دسترسی به سیستم نیاز دارد.

None (N): بدون نیاز به دسترسی خاص.

Low (L): دسترسی محدود لازم است.

High (H): نیازمند دسترسی مدیریتی یا بیشتر.

User Interaction (UI) .4: نشان میدهد که آیا بهرهبرداری به اقدام خاصی از سوی کاربر نیاز دارد.

None (N): مهاجم به تنهایی میتواند حمله را انجام دهد.

Active (A): نیاز به اقدام خاص کاربر دارد.

- Vulnerable System Impact Metrics (تاثیر سیستم آسیبپذیر): این معیار، پیامدهای مستقیم سوءاستفاده از آسیبپذیری را بر خود سیستم نشان میدهد.

- Subsequent System Impact Metrics (تاثیر سیستمهای وابسته): این معیار به پیامدهای غیرمستقیم بر سیستمهای دیگر وابسته به سیستم آسیبپذیر میپردازد. این معیارها در سه سطح High (H) ،Low (L) و None (N) برای موارد زیر ارزیابی میشوند:

Confidentiality (SC) .1

Integrity (SI) .2

Availability (SA) .3

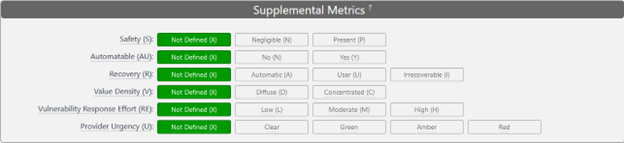

Supplemental Metrics (متریکهای مکمل)

این متریکها ویژگیهای اضافی آسیبپذیری را توصیف و ارزیابی میکنند و برای درک بهتر شرایط آسیبپذیری بهکار میروند.

- Safety Impact: نشاندهنده احتمال خطرات جانی در صورت سوءاستفاده از آسیبپذیری است.

Not Defined (X): بدون تاثیر بر امتیاز.

Present (P): آسیبپذیری با خطر جدی همراه است.

Negligible (N): آسیبپذیری احتمال ایجاد خطر جدی ندارد.

- Automatable (AU): نشان میدهد که آیا مراحل اولیه حمله میتواند توسط ابزارهای خودکار اجرا شود.

Not Defined (X): بدون تاثیر بر امتیاز.

Yes (Y): امکان اجرای خودکار حمله وجود دارد.

No (N): نیاز به مداخله دستی برای بهرهبرداری دارد.

- Recovery (R): نشان میدهد که سیستم چقدر میتواند پس از حمله، به حالت عادی بازگردد.

Not Defined (X): بدون تاثیر.

Automatic (A): سیستم خودکار بازیابی میشود.

User (U): نیاز به دخالت کاربر دارد.

Irrecoverable (I): سیستم غیرقابلبازیابی است.

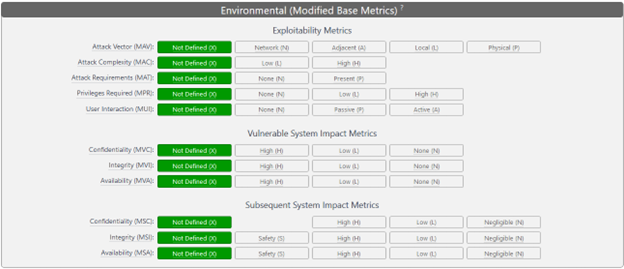

Environmental Metrics (متریکهای محیطی)

این متریکها با در نظر گرفتن شرایط و محیط سازمان، به تحلیلگران کمک میکنند تا امتیاز نهایی را متناسب با نیازهای امنیتی تنظیم کنند. برای مثال:

- محیط عملیاتی (Operational Environment): شرایطی که سیستم در آن اجرا میشود، مانند محیط تولید یا آزمایش.

- کنترلهای امنیتی (Security Controls): سطح محافظتهای پیادهسازی شده در سیستم.

- تجربه و دانش کاربر (User Experience and Knowledge): سطح آگاهی کاربران از سیستم.

این معیارها بر اساس همان مثلث محرمانگی، یکپارچگی و دسترسپذیری با سطوح High (H) ،Medium (M) و Low (L) تنظیم میشوند تا به تحلیلگران در ارزیابی آسیبپذیریها کمک کنند.

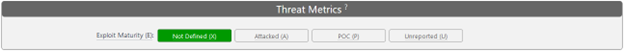

Threat Metrics (متریکهای تهدید)

این معیارها به احتمال سوءاستفاده از آسیبپذیریها بر اساس در دسترس بودن کد و ابزارهای سوءاستفاده میپردازند.

- Exploit Maturity (E): این معیار نشان میدهد که چه میزان کد سوءاستفاده برای آسیبپذیری در دسترس است.

- Attacked (A): شواهد عمومی از حمله به این آسیبپذیری وجود دارد.

- Proof-of-Concept (P): کد اثبات مفهوم (POC) برای سوءاستفاده موجود است.

- Unreported (U): شواهد عمومی برای حمله وجود ندارد.

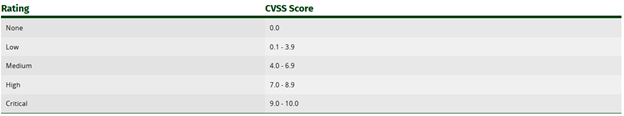

رتبهبندی نهایی

پس از ارزیابی تمام معیارها، نمره نهایی یا Rating تعیین میشود. این نمره شدت و اولویتبندی آسیبپذیری را نشان میدهد و سازمانها میتوانند از آن برای برنامهریزی اقدامات امنیتی خود استفاده کنند. در نهایت پس از تعیین مقادیر فوق، Rating بدین شکل است:

برای استفاده از ماشین حساب می توانید از این لینک استفاده کنید و بردار نهایی و سطح آسیب پذیری را بدست آورید.

نتیجهگیری

CVSSv4.0 با ارائه معیارهای جدید و بهروزرسانیهای دقیقتر، ارزیابیهای بهتری از آسیبپذیریها ارائه میدهد. این نسخه دقت و جامعیت بیشتری دارد و با رابط کاربری بهبودیافته، استفاده از آن آسانتر شده است. همچنین، ابزار EPSS به سازمانها کمک میکند تا احتمال سوءاستفاده از آسیبپذیریها را پیشبینی کنند و بهموقع اقدامات لازم را انجام دهند. این سیستم به سازمانها کمک میکند تا درک بهتری از ریسکهای امنیتی داشته باشند و اقدامات مناسبی برای کاهش آنها انجام دهند.