استراتژیهای کلیدی برای ارزیابی ریسک آنتیویروسهای تحت شبکه

۱۴۰۳-۰۸-۲۱

بررسی تغییراتCVSSv3 و نقش آن در ارزیابی آسیبپذیریها

۱۴۰۳-۰۸-۲۱CVE یا Common Vulnerabilities and Exposures یک استاندارد جهانی برای شناسایی و ردیابی آسیبپذیریهای امنیتی رایج است. این سیستم، به طور انحصاری توسط سازمان MITER با همکاری بخش امنیت سایبری ملی ایالات متحده مدیریت میشود و هدف آن ارائه یک شناسه یکتا برای هر آسیبپذیری است. شناسه CVE به شکل یک رشته عددی مانند CVE-2024-12345 نمایش داده میشود.

مزایا و محدودیتهای CVE و CVSS در ارزیابی آسیبپذیریهای امنیتی

مزایای استفاده از CVE:

- استانداردسازی: ایجاد یک روش مشترک برای اشاره به آسیبپذیریها در سراسر صنایع مختلف.

- ردیابی آسان: داشتن یک شناسه یکتا به کاربران کمک میکند تا اطلاعات و راهحلهای مرتبط با هر آسیبپذیری را راحتتر پیگیری کنند.

- اشتراکگذاری اطلاعات: تسهیل اشتراکگذاری اطلاعات بین محققان امنیتی، تولیدکنندگان نرمافزار و کاربران نهایی.

محدودیتهای CVE:

در حالی که CVE ابزار ارزشمندی برای شناسایی آسیبپذیریها است، اما به تنهایی شدت و جزئیات فنی یک آسیبپذیری را مشخص نمیکند. برای درک بهتر شدت و خطرات مرتبط با یک آسیبپذیری، از سیستمهای امتیازدهی مانند CVSS استفاده میشود.

سیستم امتیازدهی CVSS

CVSS یا Common Vulnerability Scoring System یک سیستم استاندارد و بینالمللی است که برای ارزیابی و امتیازدهی شدت آسیبپذیریهای امنیتی در سیستمهای کامپیوتری استفاده میشود. این سیستم به کاربران کمک میکند تا با استفاده از یک روش یکسان، شدت و خطرات مرتبط با هر آسیبپذیری را ارزیابی کرده و اولویتهای خود را برای رفع آن تعیین کنند.

CVSSv2 چیست؟

CVSSv2 یا Common Vulnerability Scoring System نسخه 2 یک استاندارد شناخته شده برای ارزیابی شدت آسیبپذیریهای امنیتی است. این سیستم به کاربران کمک میکند تا بهطور سریع و آسان، سطح خطر مرتبط با هر آسیبپذیری را درک کنند. این سیستم بر اساس سه پارامتر اصلی کار میکند:

پارامترهای پایه: ویژگیهای ذاتی آسیبپذیری را مورد ارزیابی قرار میدهد، مانند نوع دسترسی لازم، تأثیر بر محرمانگی و یکپارچگی سیستم.

پارامترهای موقت: شرایط موقتی که میتواند بر شدت آسیبپذیری تأثیر بگذارد، مانند احتمال بهرهبرداری از آسیبپذیری و سهولت در حمله را شامل میشود.

پارامترهای محیطی: فاکتورهای محیطی مانند ارزش هدف و پیکربندی سیستم که ممکن است شدت یک آسیبپذیری را تغییر دهند.

مزایا و محدودیتهای CVSSv2

مزایای CVSSv2

- سادگی: سیستم CVSSv2 به گونهای طراحی شده که به راحتی قابل درک و استفاده است.

- استفاده عمومی و گسترده: این سیستم توسط سازمانهای مختلف دولتی و خصوصی پذیرفته شده و به عنوان یک ابزار استاندارد در سطح بینالمللی استفاده میشود.

- قابلیت مقایسه: امتیازهای CVSSv2 امکان مقایسه سریع بین آسیبپذیریهای مختلف را فراهم میکنند.

محدودیتهای CVSSv2:

با وجود مزایای بسیار، CVSSv2 دارای محدودیتهایی نیز است:

- پیچیدگی: برخی از کاربران ممکن است با پارامترها و مقادیر آن دچار سردرگمی شوند.

- سوءاستفاده: برخی سازمانها ممکن است از امتیازهای CVSS برای بزرگنمایی شدت آسیبپذیریها جهت توجیه هزینههای امنیتی بهرهبرداری کنند.

- عدم دقت کامل: این سیستم نمیتواند به صورت کامل تمام جزئیات یک آسیبپذیری را نشان دهد و ممکن است برای آسیبپذیریهای پیچیده ناکافی باشد.

پارامترهای محاسبات CVSSv2

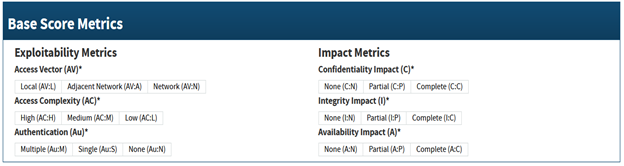

Base Score Metrics .1

این پارامترها به طور مستقل از زمان و تغییرات محیطی، ویژگیهای ذاتی یک آسیبپذیری را بررسی میکنند.

- Access Vector (AV): این متریک نشان میدهد که مهاجم برای بهرهبرداری از آسیبپذیری به چه سطح دسترسی نیاز دارد. ممکن است دسترسی مهاجم، درون سازمانی (Local)، شبکه مجاور (Adjacent Network) یا اینترنت (Network) باشد.

- Access Complexity (AC): پیچیدگی حمله و میزان دانش فنی لازم برای سوءاستفاده از آسیبپذیری را ارزیابی میکند.

- Authentication (Au): تعداد دفعات احراز هویت مورد نیاز برای دسترسی به سیستم و بهرهبرداری از آسیبپذیری را بررسی میکند.

Impact Metrics .2

این پارامترها تأثیر یک آسیبپذیری بر سیستم را از منظر محرمانگی، یکپارچگی و در دسترس بودن دادهها مورد بررسی قرار میدهند.

- Confidentiality Impact (C): میزان تأثیر بر محرمانه بودن دادهها پس از سوءاستفاده از آسیبپذیری.

- Integrity Impact (I): تأثیر بر یکپارچگی اطلاعات در سیستم.

- Availability Impact (A): میزان اختلال در دسترسی به منابع سیستم.

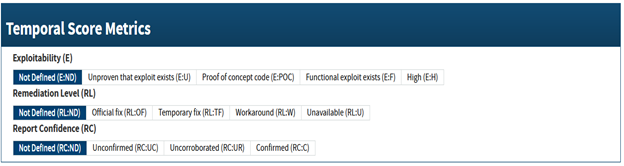

Temporal Score Metrics .3

پارامترهای موقت عواملی را که میتوانند بر شدت یک آسیبپذیری در طول زمان تأثیر بگذارند، مانند وضعیت فعلی Exploit و سطح پیچیدگی آن ارزیابی میکنند.

- Exploitability (E): وضعیت تکنیکهای Exploit و قابلیت بهرهبرداری از آسیبپذیری در شرایط واقعی.

- Remediation Level (RL): سهولت یا دشواری رفع آسیبپذیری توسط فروشنده یا مدیران سیستم.

- Report Confidence (RC): سطح اطمینان از وجود آسیبپذیری و اعتبار جزئیات فنی آن.

معیارهای سنجش تأثیرات محیط (Environmental Score Metrics)

محیطهای مختلف میتوانند تأثیر زیادی بر خطری که یک آسیبپذیری ایجاد میکند داشته باشند. این بخش از CVSS تأثیر محیط را در شدت آسیبپذیری ارزیابی میکند.

Collateral Damage Potential (CDP): این پارامتر به بررسی میزان خساراتی که در صورت سوءاستفاده از آسیبپذیری ممکن است رخ دهد، میپردازد. از دست دادن دادهها، درآمد یا بهرهوری در این دسته قرار میگیرد.

Target Distribution (TD): نشان میدهد که چه میزان از سیستمها در یک محیط ممکن است تحت تأثیر آسیبپذیری قرار بگیرند.

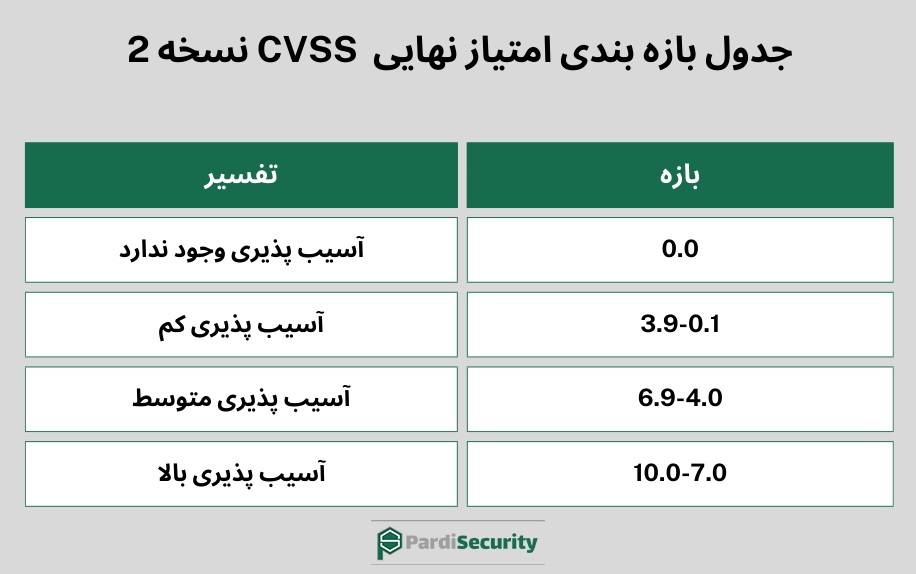

محاسبهی CVSS

جهت محاسبهی CVSS در ورژن 2 میتوان از ماشین حسابهایی همانند این ماشین حساب استفاده کرد. بعد از محاسبات مورد نظر، از 1 تا 10، به آسیب پذیری مورد نظر، امتیاز داده میشود.

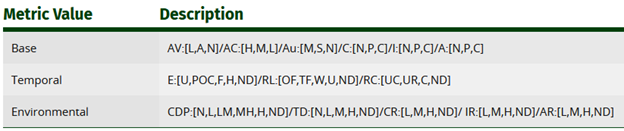

همچنین هر آسیب پذیری، در نهایت بعد از محاسبات مربوطه، صاحب یک بردار یا Vector با منطق زیر میشود:

نسخههای جدیدتر CVSS

در حالی که CVSSv2 به عنوان یک استاندارد بینالمللی در ارزیابی آسیبپذیریهای امنیتی شناخته میشود، نسخه جدیدتری از این سیستم با نام CVSSv3 در سال 2015 منتشر شد. این نسخه جدید دارای ویژگیهای بهبود یافتهای است که باعث میشود ارزیابی آسیبپذیریها دقیقتر و جامعتر باشد. CVSSv3 تلاش کرده است تا مشکلاتی مانند پیچیدگیهای CVSSv2 و دقت ناکافی در نمایش جزئیات آسیبپذیریها را بهبود بخشد.

نتیجهگیری

CVE و CVSS دو ابزار حیاتی برای شناسایی و ارزیابی آسیبپذیریهای امنیتی هستند. در حالی که CVE شناسههای یکتایی برای آسیبپذیریها ارائه میدهد و امکان اشتراکگذاری اطلاعات بین بخشهای مختلف امنیتی را فراهم میکند، CVSS به کاربران این امکان را میدهد تا شدت آسیبپذیریها را ارزیابی کرده و اولویتبندی مناسبتری برای رفع آنها داشته باشند. درک دقیق و استفاده صحیح از این ابزارها میتواند به افزایش امنیت سیستمها و کاهش خطرات مرتبط با آسیبپذیریهای امنیتی کمک کند.